Home > Blog > Infos > Fraude : Vendre un résultat fictif

Pour mieux valoriser les espaces vendus, le mieux est d’afficher de belles performances dans les outils d’attribution utilisés par les annonceurs. Et pour être sûr de bien performer, le plus simple est de s’assurer que les chiffres affichent la « bonne » vérité. Le cas ultime est le « vol de conversion » par manipulation de la solution de tracking en place.

Un seul cas présumé a éclaté à ce jour. Il s’agit de l’affaire Steelhouse / Criteo. Retour vers le passé :

En juin 2016, criteo a porté plainte contre steelhouse.

Si la plainte est décrite comme portant sur la notion de “click fraud”, il s’agit en fait d’une présomption de Fraude aux solutions d’attribution.

Criteo s’estime floué. En effet, les équipes de Criteo ont le sentiment qu’un grand nombre de ventes attribuées par les annonceurs et leurs systèmes de tracking à Steelhouse le sont à cause d’actions frauduleuses de Steelhouse.

Cette affaire est intéressante car elle est d’un nouveau genre. Un vendeur de trafic se faisant voler des conversions (qui devraient lui être attribuées) par un autre vendeur de trafic est un cas inédit dans le webmarketing.

Mais les aspects business et légaux ne sont pas les seuls aspects passionnants de ce dossier. En effet, techniquement, plusieurs particularités doivent être notées :

- Les

risques liés à l’installation de javascript de sociétés

tierces dans les pages de l’annonceur. Cela illustre ce qu’il

est possible de faire avec un javascript dans une page Web

- La

dépendance des annonceurs et de leurs apporteurs de trafic aux

solutions d’attribution et donc la tentation pour ces derniers

d’essayer de changer les chiffres par tous les moyens - L’ingéniosité

supposée des équipes de Steelhouse qui semblent avoir monté un

stratagème optimisé de manière itérative

Steelhouse et Criteo étant arrivés à un accord fin octobre 2016, le grand public n’aura jamais le fin mot de l’histoire, mais la lecture de la documentation juridique écrite par les avocats des 2 sociétés mérite le détour.

Ces pratiques, très rares ces dernières années, deviennent plus communes et surtout plus sophistiquées. Plus simple, les arnaques au ciblage sont également monnaie courante. Cibler des internautes dont on sait qu’ils achèteront de toute façon est un bon moyen pour un vendeur de valoriser l’espace media qu’il commercialise…

Et pour finir, les vieilles méthodes ont la vie dure. Payer l’internaute pour faire ce qu’attend l’annonceur reste un classique indémodable depuis le début de la publicité online il y a 20 ans.

1. L’altération de tracking (utm source)

L’altération du tracking est une méthode de fraude qui a pour objectif de modifier le résultat d’une campagne pour en améliorer la perception des résultats. Ce type de fraude nécessite de tromper les solutions de tracking pour leur faire attribuer des conversions à une campagne plutôt qu’à une autre.

La méthode la plus connue concerne notamment les solutions d’analytics et d’attribution qui utilisent des paramètres dans les urls. Ceux-ci sont visibles et compréhensibles pour les pirates. C’est le cas des balises utm de Google Analytics, par exemple utm-source et utm-medium. Dans ce cas précis, le pirate va chercher à remplacer le contenu de la variable par le nom de la source de trafic qu’il commercialise. Cela lui permet d’optimiser le nombre de conversions qui sont associées au trafic qu’il génère et ainsi améliorer sensiblement ses chances de continuer à vendre du trafic à l’annonceur concerné, voire lui permettre d’augmenter ses prix.

Techniquement, le pirate exploite un code javascript qu’il a fourni à l’annonceur et que celui-ci a installé dans ses pages.

Ce code javascript permet au pirate de changer l’url courante au moment d’un clic de l’utilisateur dans une page de l’annonceur. Le pirate, en changeant l’url courante, modifie le contenu des paramètres indiquant la source de trafic de la visite (par exemple utm-source). Ainsi, pour changer l’url, il peut par exemple utiliser des calques transparents qu’il installe sur les pages du site de l’annonceur grâce à son javascript et sur lesquels l’internaute va cliquer à son insu.

Cette méthode est difficile à détecter côté annonceur. Elle peut être relevée par d’autres fournisseurs de trafic que le pirate car ceux-ci risquent de voir le nombre de ventes qui leur est attribué fluctuer fortement. Le cas le plus connu d’altération de tracking est l’imbroglio judiciaire qui a opposé Criteo à la régie américaine Steelhouse (précédemment évoqué).

2. Les ADD-ONS

Les add-ons sont des logiciels additionnels qui peuvent être ajoutés à un navigateur. Ils peuvent être de types divers : ad blockers, solutions de cashback, outils de download de vidéos, plug-ins sociaux, outils de débug… Si la plupart de ces add-ons sont utiles et bienveillants, certains ont pour objectif d’altérer la publicité vue par l’utilisateur voire de créer de nouveaux espaces.

Plus de 130 extensions malveillantes ont été avérées et 4 712 suspectées sur le navigateur Chrome, associées à divers types de fraudes : vol de données (identifiants et mots de passe), redirection vers des publicités frauduleuses ou piratage de comptes sur les réseaux sociaux. L’utilisateur ne peut pas percevoir l’aspect frauduleux de l’extension, qui pour lui est un service qu’on lui propose. Le comportement malveillant de ces add-ons se déclenche uniquement sur certaines pages ciblées au préalable par les concepteurs.

Les extensions de ce type réalisent des appels aux API du navigateur pour avoir accès à diverses autorisations (requête Web, modification de trafic, redirection non désirée, injection de code javascript dans des pages Internet …). L’utilisateur doit toutefois donner son autorisation à l’extension pour qu’elle puisse bénéficier des données. Certaines extensions contiennent des balises de localisation leur permettant de communiquer à un serveur à distance tout l’historique et les données de navigation de l’internaute touché. A partir de là, les paramètres d’URL peuvent être modifiés, pour générer par exemple un dépôt de cookie. Les extensions peuvent remplacer des publicités par d’autres ou injecter de la publicité sur des sites qui n’ont pourtant pas d’espaces destinés à cela. Des faux clics ou appels d’affichages peuvent être générés, ainsi que l’installation invisible d’autres malwares.

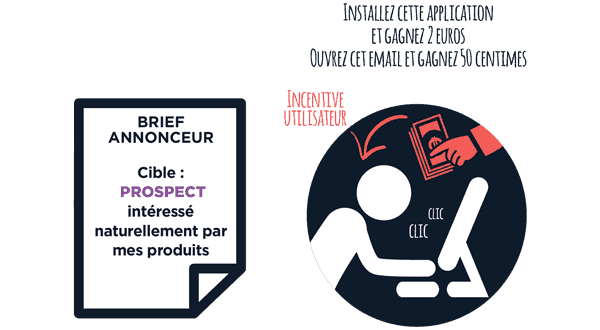

3. Le retargeting masqué en targeting

L’annonceur fait appel à un partenaire pour qu’il mette en place une stratégie de targeting (prospection) visant à atteindre une nouvelle audience susceptible d’acheter des produits ou de souscrire des services. Cela implique une exclusion de tous les visiteurs de ces campagnes.

Dans les faits, le partenaire, grâce aux éléments de tracking fournis à l’annonceur pour mesurer les performances, peut identifier, dans certains cas, les visiteurs du site pour les recibler. Le ciblage des internautes (appelé retargeting), permet d’augmenter drastiquement les performances de la campagne en terme de taux de clic et de conversion.

Les raisons incitant le partenaire à avoir recours à cette fraude sont diverses. En cas de compétition avec un autre partenaire, l’objectif serait d’améliorer les performances en vue d’être sélectionné par l’annonceur. Autre raison, diminuer ses coûts d’acquisition peut dans certains cas, lui permettre d’obtenir de nouveaux budgets.

L’impact pour l’annonceur est une mauvaise lecture des performances. En plus de sur-solliciter les visiteurs du site, cette stratégie de prospection ne génère pas de nouveaux visiteurs.

Contrôle avec des outils de tracking : pour détecter du retargeting masqué en targeting, il y a lieu d’étudier le taux de nouveaux visiteurs par le biais d’outils de tracking et le suivre dans le temps

4. Le trafic incentivé

C’est peut être la plus vieille fraude de l’Internet publicitaire. Au début des systèmes de liens sponsorisés, des pirates revendaient déjà du trafic incentivé à Google ou Yahoo ! C’était il y a près de 15 ans et cette fraude continue de perdurer.

Le trafic incentivé peut prendre la forme de pay-to-click (ou crowd sourcing) et d’incentivised ad network.

Dans le cas des pay-to-click, les internautes sont rémunérés pour cliquer ou lire des publicités. Quant aux incentivised ad networks, les internautes sont incités à cliquer sur des publicités avec en retour des points de fidélité, des coupons de réduction, des bitcoins.

Le trafic incentivé permet au partenaire d’augmenter les statistiques et d’obtenir des taux de clics ou volume de visites qui en l’apparence semblent être intéressants aux yeux de l’annonceur.

L’annonceur quant à lui n’a pas une bonne lecture des réelles performances de la campagne. Il faut qu’il utilise une solution d’attribution pointue pour détecter les sources de trafic qui ont recours à des fournisseurs de trafic incentivé.

Pour accéder au contenu complet, télécharger gratuitement le livre blanc : La Fraude : le côté obscur du Marketing Digital