Home > Blog > Info > Frode: vendere un risultato fittizio

Per meglio valorizzare gli spazi venduti, non c’è cosa migliore che visualizzare belle performance all’interno dello strumento di attribuzione utilizzato dall’inserzionista. E per essere sicuri di performare bene, la cosa più semplice è assicurarsi che i numeri facciano emergere la “giusta” verità. Il caso estremo è il «furto di conversione» attraverso la manipolazione della soluzione di tracciamento in essere.

Fino ad oggi si è verificato solo un caso sospetto: si tratta del caso Steelhouse / Criteo.

Uno sguardo al passato:

Nel giugno 2016 Criteo ha denunciato Steelhouse

Se la denuncia è descritta come relativa a reato di “click fraud”, si tratta in realtà di una presunzione di frode nelle soluzioni di attribuzione.

Criteo si considera ingannata. In effetti, il team di Criteo ritiene che un gran numero di vendite attribuite dagli inserzionisti e dai loro sistemi di tracciamento a Steelhouse siano dovute ad azioni fraudolente da parte di Steelhouse stessa.

Questo caso è interessante perché appartiene ad una tipologia di frode completamente nuova. Un venditore di traffico che si fa rubare da un altro venditore di traffico delle conversioni, che dovrebbero essergli attribuite. Si tratta di un caso senza precedenti nel web marketing.

Ma gli aspetti commerciali e legali non sono gli unici aspetti interessanti di questo caso.

Infatti, tecnicamente, si dovrebbero notare diversi aspetti:

- I rischi legati all’installazione di javascript di società terze sulle pagine del sito dell’inserzionista. Ciò mostra cosa si può fare con un javascript su una pagina web

- La dipendenza degli inserzionisti e dei loro generatori di traffico rispetto alle soluzioni di attribuzione e quindi la tentazione per questi ultimi di modificare i numeri con ogni mezzo

- L’ingegno supposto del team di Steelhouse che sembra aver costruito uno stratagemma ottimizzato in modo iterativo

Steelhouse e Criteo hanno raggiunto un accordo alla fine di ottobre 2016, perciò il pubblico non conoscerà mai la fine della storia, ma la lettura della documentazione legale scritta dagli avvocati delle 2 società merita un approfondimento.

Queste pratiche, molto rare negli ultimi anni, stanno diventando più comuni e soprattutto più sofisticate. Sono frequenti anche le truffe più semplici e mirate. Il targeting degli utenti Internet, che sappiamo compreranno comunque, è un buon modo per un venditore di migliorare gli spazi che commercializza….

E infine, i vecchi metodi faticano a morire. Pagare l’utente di Internet per fare ciò che l’inserzionista si aspetta è rimasto un classico dall’inizio della pubblicità online 20 anni fa.

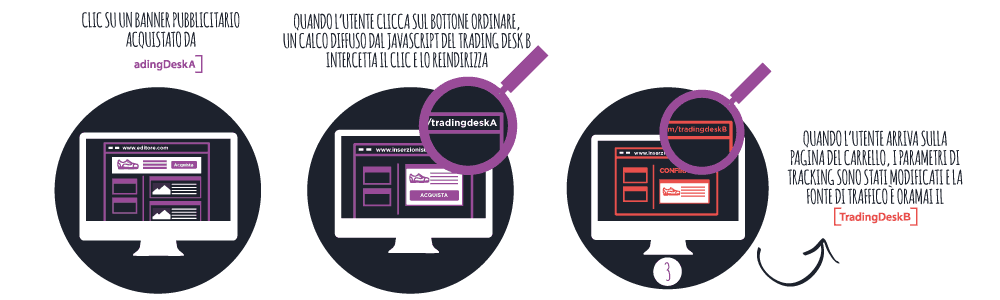

1. L’alterazione del tracking (utm source)

L’alterazione del tracking è un metodo di frode che mira a modificare il risultato di una campagna per migliorare la percezione dei risultati. Questo tipo di frode richiede soluzioni di tracciamento ingannevoli mirate ad attribuire conversioni a una campagna piuttosto che ad un’altra.

Il metodo più noto riguarda in particolare soluzioni di analisi e attribuzione che utilizzano parametri negli url. Questi sono visibili e comprensibili agli hacker: è il caso dei tag utm di Google Analytics, ad esempio utm-source e utm-medium. In questo caso specifico, l’hacker proverà a sostituire il contenuto della variabile con il nome della fonte di traffico che sta commercializzando. Ciò gli consente di ottimizzare il numero di conversioni associate al traffico che genera e quindi di migliorare in modo significativo le sue possibilità di continuare a vendere traffico all’inserzionista interessato, consentendogli anche di aumentare i suoi prezzi.

Tecnicamente, l’hacker sfrutta un codice javascript che ha fornito all’inserzionista e che quest’ultimo ha installato nelle sue pagine.

Questo codice JavaScript consente all’hacker di modificare l’url corrente quando l’utente fa clic su una pagina dell’inserzionista. In questo modo, l’hacker modifica il contenuto della configurazione che indica l’origine del traffico della visita (ad esempio utm-source). Pertanto, per modificare l’URL, è possibile utilizzare dei “calchi trasparenti” installati nelle pagine del sito dell’inserzionista grazie al suo javascript e su cui l’utente cliccherà a sua insaputa.

Questo metodo è difficile da scoprire per l’inserzionista. Può essere rilevato da fornitori di traffico differenti dal pirata in questione in quanto questi rischiano di registrare grandi fluttuazioni nelle vendite che sono loro attribuite senza ragioni particolari. Il caso di alterazione del tracking più conosciuto è appunto l’inganno denunciato da Criteo tramato dal centro media americano Steelhouse (precedentemente evocato).

2. Gli Add-On

Sono state trovate oltre 130 estensioni dannose e 4.712 sospette sul browser Chrome, associate a vari tipi di frode: furto di dati (identificatori e password), reindirizzamento a pubblicità fraudolente o hacking di account sui social network. L’utente fatica a capire l’aspetto fraudolento dell’estensione, che ai suoi occhi risulta essere semplicemente un servizio offertogli. Il comportamento dannoso di questi add-on viene attivato solo su determinate pagine precedentemente scelte da chi li ha progettati.

Le estensioni di questo tipo effettuano chiamate alle API del browser per ottenere l’accesso a varie autorizzazioni (richiesta Web, modifica del traffico, reindirizzamento indesiderato, iniezione di codice javascript in pagine Internet, ecc.). L’utente deve tuttavia autorizzare l’estensione in modo da poter beneficiare dei dati. Alcune estensioni contengono tag di posizione che consentono loro di comunicare a un server remoto tutti i dati di cronologia e navigazione dell’utente Internet interessato. Da lì, i parametri url possono essere modificati, per generare ad esempio l’inserimento di un cookie. Le estensioni possono sostituire le pubblicità con altre o inserire pubblicità su siti che non dispongono di spazi. È possibile generare falsi clic o chiamate a banner, nonché l’installazione invisibile di altri malware.

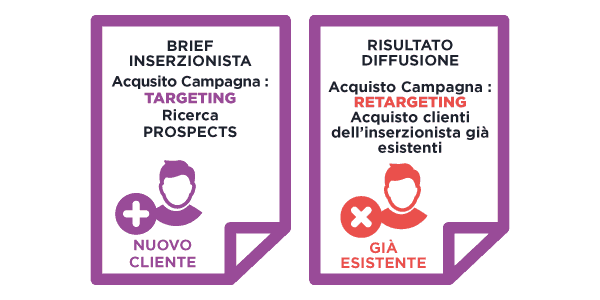

3. Il retargeting camuffato da targeting

L’inserzionista invita un partner a impostare una strategia di targeting (prospection) volta a raggiungere una nuova audience che potrebbe acquistare prodotti o abbonarsi a servizi. Ciò implica l’esclusione di tutti i visitatori da queste campagne.

In effetti, il partner, grazie agli elementi di tracciamento forniti all’inserzionista per misurare le prestazioni, può identificare, in alcuni casi, i visitatori del sito per fare retargeting su di loro. Il targeting su utenti internet (chiamato retargeting) aumenta sensibilmente le prestazioni della campagna in termini di percentuale di clic e conversione.

Ci sono vari motivi per cui il partner ricorre a questa frode. In caso di competizione con un altro partner, l’obiettivo sarebbe quello di migliorare le prestazioni al fine di essere selezionato dall’inserzionista. La riduzione dei costi di acquisizione può, in alcuni casi, consentirgli di ottenere nuovi budget.

L’impatto per l’inserzionista sarà una difficile lettura della performance generate. Oltre a sollecitare eccessivamente i visitatori del sito, questa strategia di prospection non genererà inoltre nuovi visitatori.

Il controllo attraverso strumenti di monitoraggio: per rilevare il retargeting nascosto nel targeting, è necessario studiare il tasso di nuovi visitatori utilizzando gli strumenti di tracciamento e monitorarne l’evoluzione nel tempo.

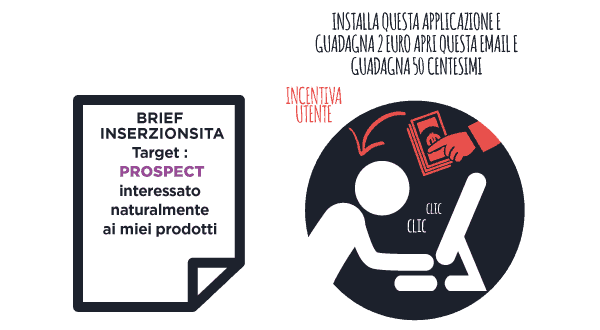

4. Il traffico incentivato

Si tratta probabilmente della più antica frode pubblicitaria su Internet. All’inizio dei sistemi di link sponsorizzati, gli hacker vendevano già traffico incentivato a Google e Yahoo! Sono passati quasi 15 anni e questa frode continua a persistere.

Il traffico incentivato può assumere la forma di pay-to-click (o crowdsourcing) e di ad-network incentivato.

Nel caso di pay-to-click, gli utenti di Internet sono pagati per fare clic o leggere gli annunci pubblicitari. Per quanto riguarda le reti pubblicitarie incentivate, gli utenti di Internet sono incoraggiati a fare clic sugli annunci pubblicitari con punti fedeltà, buoni sconto e bitcoin in cambio.

Il traffico incentivato consente al partner di aumentare le statistiche e ottenere percentuali di clic o volumi delle visite che sembrano essere interessanti per l’inserzionista.

L’inserzionista non ha così una buona lettura della reale performance della campagna. È necessario utilizzare una soluzione di attribuzione precisa per rilevare le fonti di traffico che utilizzano fornitori di traffico incentivato.

Per accedere al contenuto completo, scarica gratuitamente il libro bianco: La Frode: il lato oscuro del Marketing Digitale